-

Louvre Couture

Magnifique exposition, dans le plus beau musée du monde : un parallèle entre des objets d’art historiques qui ont été l’inspiration – réelle ou fantasmée – des créations de grands couturiers.

-

The mirror

« Il n’y a ici bas, à proprement parler,qu’une seule beauté, c’est la beauté du monde. Les autres beautés sont des reflets de celle-là, soit fidèles et purs, soit déformés et souillés, soit même diaboliquement pervertis.» (Simone Weil) #marais #bretagne #morbihan #brouillard #soleil #reflet #nofilter

-

Pour vivre heureux, vivons cachés

Vous n’imaginez pas le nombre d’information qui peuvent être déduites d’une simple photo de vous…

-

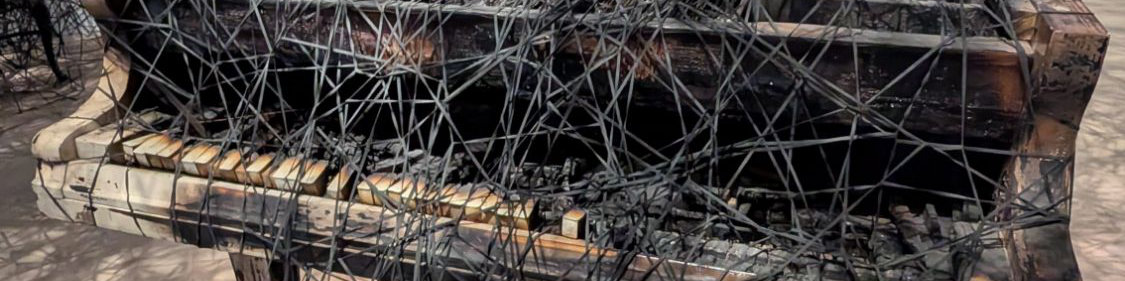

Zombis – La mort n’est pas une fin ?

Direction Haïti, aux sources du mythe du zombi. Loin des clichés populaires, l’exposition plonge dans les origines culturelles du mythe du zombi et dévoile les fantasmes, croyances et craintes nichés derrière la figure du «non-mort».

-

L’Hypothèse K. – Aurélien Barrau

Carnet de lecture pour L’Hypothèse K. – Aurélien Barrau. Un mot : Fataliste.

-

Dans la dèche à Paris et à Londres – George Orwell

Carnet de lecture pour « Dans la dèche à Paris et à Londres », de George Orwell. Un mot : Factuel.

20.100

Du vin, du sang…