-

Pour vivre heureux, vivons cachés

Vous n’imaginez pas le nombre d’information qui peuvent être déduites d’une simple photo de vous…

-

Le OWASP Top 10 expliqué à mes étudiants

L’OWASP Top 10 est probablement le rapport le plus connu dans le domaine de la sécurité des applications web. Il répertorie les 10 risques et vulnérabilités les plus critiques, qu’il convient d’adresser en priorité. Et pourtant, il n’est pas toujours facile à comprendre. La semaine dernière, je donnais un cours de cybersécurité à mes étudiants,…

-

DAST, SAST et SCA : les outils dédiés aux tests de sécurité d’applications

Pour tester et identifier les vulnérabilités de sécurité dans les applications, on distingue trois grandes familles de solutions dédiées : les outils de tests dynamiques de la sécurité des applications (DAST : Dynamic Application Security Testing), les outils de tests statiques de sécurité des applications (SAST : Static Application Security Testing) et enfin les outils…

-

Qu’est-ce que le Risk Based Vulnerability Management ?

Posons le décor. Le marché mondial DevSecOps a été évaluée à 2,79 milliards de dollars en 2020 et devrait croître de 24% par an de 2021 à 2028. C’est une inéluctable réalité : les applications doivent être hautement sécurisées, et la demande d’automatisation dans ce domaine a explosé. De plus, la pression sur les équipes informatiques…

-

Une brève histoire de l’avatar

Ils sont la manifestation de notre présence en ligne. Des premiers jeux de rôle aux intelligences artificielles qui prennent vie dans les environnements numériques, les avatars ne cessent de voir leurs usages évoluer. Décryptage d’un phénomène intimement lié à nos identités. Un article écrit pour et avec Usbek & Rica. https://usbeketrica.com/fr/article/une-breve-histoire-de-l-avatar Avec « Recherches impliquées », une…

-

Tech POP – Web3 – 3. Le Métavers

Le Métavers : Matrix, Ready player One, Tron, et avec de la Blockchain en plus ? Ça fait rêver…

-

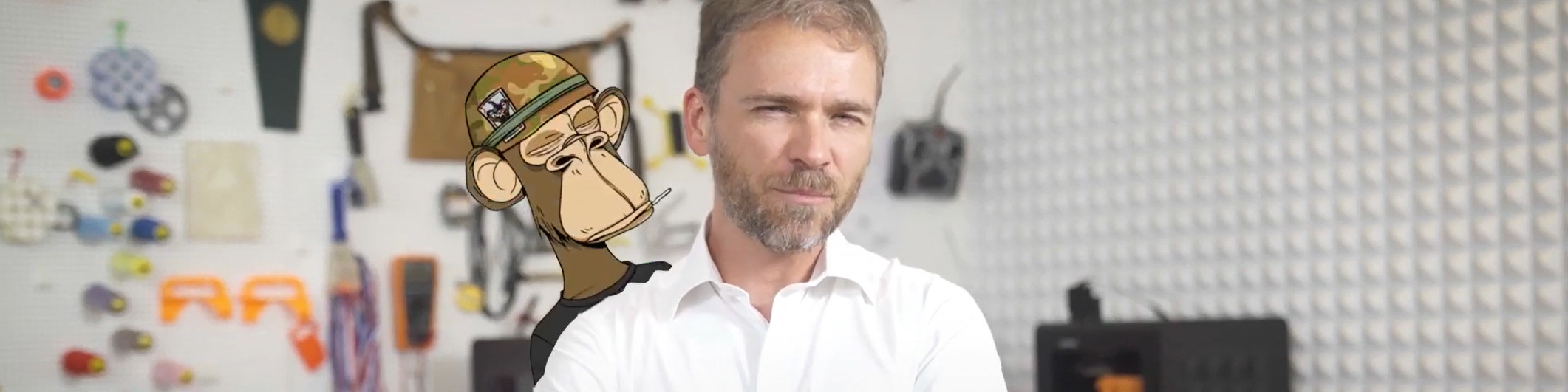

Tech POP – Web3 – 2. Les NFTs

Des images de singes moches qui se vendent des millions de dollars ? Sérieusement ?

-

Tech POP – Web3 – 1. Blockchain

Le Web3 : le terme le plus fourre-tout qu’on ait connu depuis l’intelligence artificielle…

-

Blockchain & Cybersécurité

Les bénéfices de la blockchain peuvent ils s’appliquer à la cybersécurité ? En quoi la Blockchain peut-elle apporter des solutions pour sécuriser tout ou partie de nos systèmes d’information ? Et ces solutions blockchain : sont-elles elles-mêmes sécurisées et exemptes de toute vulnérabilité ? 1. Les apports de la Blockchain à la Cybersécurité La Blockchain…

20.100

Du vin, du sang…